En Chile, el 39% de las empresas ha sufrido un ciberataque, convirtiéndose en uno de los países que tiene una de las mayores incidencias a nivel mundial.

Lunes 28 de Enero del 2020

Estar protegido es fundamental para evitar la pérdida información valiosa y no poner en riesgo la continuidad operacional del negocio.

Por ello hemos realizado un convenio con Surlatina TI – Grant Thornton, que permitirá a nuestros socios contar con servicios a un valor preferencial para sus empresas*.

Hoy en día no es extraño escuchar que grandes empresas sean atacadas por hackers, quienes obtienen información sensible de miles de personas, atentando contra la confidencialidad, integridad y disponibilidad.

La incorporación creciente de la tecnología a los procesos de negocio ha provocado que la exposición de los datos sea mucho mayor que antes. Ya no sólo es necesario contar con un firewall, sino que también es muy recomendable acceder a un buen monitoreo diario de redes para detectar y responder cualquier evento sospechoso que pueda hacer que ingresen amenazas a los sistemas.

En Surlatina TI – Grant Thornton contamos con un Network Operations Centers (NOC) y Security Operations Center (SOC) con estándares internacionales, para monitorear redes y vigilar los sistemas de nuestros clientes, y así estar lejos de riesgos innecesarios, como también usos inadecuados de los recursos informáticos.

Pero además de los recursos técnicos, es conveniente revisar o implementar procesos relacionados al factor humano, puesto que son las personas las que finalmente usan la tecnología. Para esto contamos con un equipo especializado que ayuda a que las empresas estén preparadas y protegidas frente a un ataque.

Si quieres obtener más información sobre cómo podemos hacer de tu empresa una organización más segura, escríbenos a contacto@surlatinati.cl.

*15% de descuento en la contratación de servicios de consultoría TI, consultoría en ciberseguridad, SOC & NOC. 10% de descuento en adquisición de firewalls y licencias de antivirus.

CIBERSEGURIDAD: ¿Qué tan vulnerable es mi empresa?

Este concepto, que están frecuente en los medios y que seguramente a más de alguno nos ha afectado en lo personal y/o laboral, al mismo tiempo que ser abundante, sufre a veces de una falta de información práctica y precisa que nos permita establecer un “roadmap” para proteger nuestra información.

El amplio mundo técnico de la informática nos entrega muchísimos conceptos que algunas veces nos pueden llegar a confundir, a la hora de elegir alternativas.

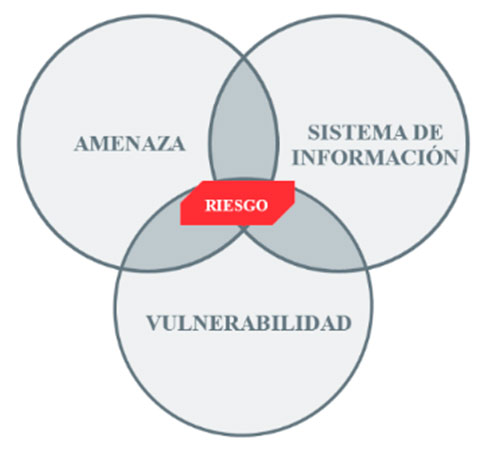

Frente a la pregunta ¿qué tan probable es que mi empresa reciba un ciberataque? Debemos manejar 3 conceptos clave que simplifican bastante la respuesta: Vulnerabilidad, Amenaza y Sistema de Información (SI).

Los SI son recursos interconectados para manejar el flujo de información que utiliza la empresa para sus operaciones: personas, hardware, software, redes, procedimientos y datos.Una vulnerabilidad es una falla dentro del sistema de información que permite que un atacante entre al SI y comprometa su disponibilidad, integridad o acceso. Una amenaza es todo ataque posible de ser realizado aprovechando una vulnerabilidad que puede ser física o digital.Ejemplo de lo anterior es el famoso Ramsomware que encripta la información de los computadores que contamina.

Considerando lo anterior, debemos poner en claro el concepto de riesgo de ciberseguridad, que es la probabilidad de que se materialice una amenaza en un ataque, multiplicado por el impacto que causaría en pérdidas y daños económicos.

RIESGO = IMPACTO X PROBABILIDAD

La elección de herramientas tecnológicas (software, hardware, antivirus, etc…) debe realizarse en base a la cantidad de riesgo que se quiera manejar, que debería ser el mínimo. La elección de los elementos técnicos de seguridad debe considerar la arquitectura de información de la empresa y hacer un exhaustivo análisis de las características o prestaciones que los posibleshardwares y softwares entreguen, en conjunto con las políticas y procedimientos de implementación y uso necesarios. Esto normalmente se realiza en conjunto con un consultor o formando un equipo compuesto por profesionales y técnicos externos o internos. Esto ayuda a que la toma de decisiones y plan sea el acertado.

.

.

.

.

-

Noticias

- Beneficios2

- FIUC firma acuerdo con Educación Continua

- Cuenta Anual 2018

- Ceremonia de entrega 2018

- Reencuentros y llamado a la solidaridad 20141113

- Gran convocatoria en ultima version del desayuno tributario 20141028

- Celebracion San Agustin 20140828

- Cena Embajadores 20140815

- Exitoso After Office de ingenieras UC 20140703

- Productivo almuerzo de embajadoras FIUC 20140623

- FIUC suma dos nuevos convenios 20151112

- Asume nuevo CAi 20151127

- Ceremonia de titulacion Ingenieria UC 20151202

- FIUC celebró sus 63 años de vida 20151209

- Matrícula de novatos en Ingeniería UC 20160115

- Promociones y descuentos en Comercial Pio Nono 20160503

- Ceremonia entrega de Becas 2016 20160510

- Charla Pedro Bastidas 2018

- Desayuno Tributario 2016 20160825

- Los 65 años de FIUC

- Premio FIUC 2017

- Postulación a becas FIUC 2018

- San Agustin 2018

- Directores 2018

- Backtoschool2018

- Afp2018

- Cenafiuc2018

- Cenafiuc_2018

- backtoschool98

- Embajadores_de_Hay_Mujeres

- Lanzamiento_Fiuc_Mujer

- Lanzamiento_fiuc_mujer2

- liga

- Carlos_jerez

- Rodrigo_Bloomfield

- Veronica_Puga

- Evento_7_marzo

- Seminario_fiucmujer

- Acuerdo

- Premio_Nobel

- Matías_Parraguirre

- Innovacion

- Ing_literatura

- DNA

- becas2019

- Reunion_socios2019

- eduardo_Bendek

- Registro_ingenieras

- Rosario_Hevia

- Back_to_School2019

- Premio_Valentina_Suarez

- GEDC_2019

- Chilecompra

- Guia_de_Ingenieras

- Anamaya

- Jugologia

- San_Agustin2019

- Convenio_Tronwell

- Cuncumen

- Paolo_Fabia

- TheKaiaGroup

- Club_House_UC

- Diplomado

- Red_Salud

- FIUC-HWT

- Red_Mentores

- Eduardo_Zamora

- Jorge_Aravena2020

- Andrea_Rudnick

- Belen_Munoz

- Becas_Fiuc2020

- Conversatorio

- Convenio_Grant_Thornton

- Ingenieros_en_el_mundo

- Francisco_Prussing

- Matias_Miranda

- Paulina_Celedon

- Paulina_Valdes

- Fernando_Alamos

- Jose_Tomas

- Alvaro_Silberstein

- COP25

- Hay_Mujeres2020

- Conversatorio_2do_encuentro

- Ignacio_Seron

- Arthur_Villanueva

- Stephanie_Castro

- Mario_Hiriart

- Working_Moms

- Grupo_Lagarto

- Convenio_Tronwell_Abril

- Sebastian_Ellena

- Matias_Hosiasson

- Edgardo_Fuenzalida

- Jorge_Baier

- Elecciones2020

- Marcelo_Castillo

- Convenio_HWT

- Vitrina_de_Emprendimiento

- Javiera_Guzman

- Claudia_Arias

- Felipe_Lechuga

- Javiera_Rivera

- Isa_Oyarzo

- Adrian_Jadue

- Maria_Paz_Rojas

- Pablo_Guerrero

- Daniela_Raynor

- Loreto_Acevedo

- Joselyn_Bolton

- Antti_Kulppi

- Plataforma_Colocaciones

- Cuncumen2

- Carlos_Jeldres

- Constanza_Levican

- Alejandro_Magnet

- Mapa_de_Iniciativas

- San_Agustin_2020

- Gonzalo_Contreras

- Veronica_Cabezas

- Christian_Patrickson

- Rafael_Jara

- Pedro_Saa

- Andres_Luco

- Campaña_Delegados

- Cristian_Cabrera

- Nueva_Acreditacion_de_Ingenieria_UC

- Sergio_Navarro

- Bienvenido_2021

- Humberto_Burgos

- Becas_FIUC2021

- Claudia_Silva

- Ignacio_Larrain

- Oscar_Quijada

- Felipe_Fleiderman

- Davor_Mimica

- Mes_de_la_Mujer_2021

- Solomoto

- Javiera_Troncoso

- Claudia_Oddo

- Juan_Pablo_Oyarzun

- Gonzalo_Pena

- ESIGN

- Emilio_Meneses

- Alex_Hazbun

- Loreto_Acevedo1

- Alan_Fischer

- Javier_Munoz

- Cristian_Glenz

- Emilio_de_la_Jara

- Liliana_Schnaidt

- Cristobal_Guell

- Daniel_Medina

- Elecciones_FIUC

- Maria_Ines_Fernandez

- Daniel_Gajardo

- Arturo_Fuenzalida

- Encuentro_de_Egresados

- Ingenieras_en_Avonni

- Eventos

- Galerías

- Testimonios

- Contacto

- Gracias